Russian Federation

The object of the study is a new methodological approach to assessing and predicting the level of protection of complex cyber-physical objects, as well as to the construction and application of models and methods of catastro-phe theory, as a new mathematical and methodological tool for increasing the reliability of the assessment and forecast of the level of protection of critical infrastructure objects (CIO) using the Internet of Things technology (ITT) in the interests of timely warning of danger and taking preventive measures to improve their information security. The proposed approach is based on well-known methods of catastrophe theory, in particular, on the methods of studying bifurcations that allow implementing the assessment and forecasting of the level of protection of objects of this class using algorithms for identifying and verifying the boundary and potentially catastrophic state (level) of protection with smoothly increasing changes in the parameters of external conditions, for example, smooth changes in the intensity of detected signs of computer attacks. In this case, the algorithm for assessing and predicting the security level, from the point of view of the mathematics of catastrophe theory and the theory of state spaces, is considered as an analysis of the process of transition of the security level of a critical infrastructure object from state to state. A detailed analysis of the distinctive features of this approach is made, determining the feasibility and conditions of its application for assessing and predicting a potentially dangerous, alarming level of security of CIO using ITT. A sequence of calculations and analytical expressions for calculating the estimated values of the security state (level) for various categories of signs of potential computer attacks are developed and described in detail. The results of experimental calculations are given for an example of assessing and predicting the security state (level) taking into account the intensity of receipt (detection) of various signs of computer attacks on CIO using ITT.

critical infrastructure object, Internet of Things technology, computer attack, security, assessment, forecast, sign, catastrophe theory, bifurcation, intensity

Введение

Современные объекты критической инфраструктуры (ОКИ) – это защищенные от внешних и внутренних дестабилизирующих воздействий подсистемы, отдельные важные предприятия, сети систем жилищно-коммунальной сферы, базовые компоненты и структуры поддержки существования и функционирования, а также автоматические, роботизированные и автоматизированные системы связи

и управления ими, функционирующие в ключевых сферах здравоохранения, науки, транспорта, обороны, телекоммуникаций, энергетики, банковской и иных важнейших областях жизнедеятельности общества и государства [1–3]. Вместе с тем широкое внедрение современной технологии Интернета вещей (ТИВ) для коммуникации ОКИ между собой и для управления своими компонентами вольно либо невольно создает предпосылки для возможного появления и практической реализации широкого спектра угроз информационной безопасности объектов такого класса и предоставляемых ими критических информационных и телекоммуникационных ресурсов [4–6].

Специфика ТИВ, наряду с неоспоримыми достоинствами, обуславливает и недостатки их применения, к перечню которых специалисты, например, критических энергетических или железнодорожных транспортных сфер относят риски и угрозы информационной безопасности, которые связаны с компьютерными атаками на инфраструктуру ОКИ, направленными на незаконный доступ к данным, циркулирующим внутри или между такими объектами, на нарушение цифровых транзакций или модификацию (повреждение) информации [7–10].

Опасный характер угроз информационной безопасности для ОКИ, использующих ТИВ, обуславливает необходимость комплексной и многокритериальной оценки уровня их защищенности. Помимо этого ряд обстоятельств позволяет выдвинуть гипотезу о том, что подобная оценка может и должна быть не только интервальной, но и прогнозной, упреждающей, проактивной, чтобы заранее подготовиться к нарастающему кризису информационной безопасности, когда защищенность критических объектов постепенно достигает угрожающего, экстремально-опасного уровня, чтобы предусмотреть ответные превентивные меры защиты в рамках существующих возможностей подсистем управления информационной безопасностью [11–14].

Перспективным направлением определения и доказательства жизнеспособности этой гипотезы, на наш взгляд, является разработка алгоритмов оценки и прогнозирования потенциально опасного уровня защищенности ОКИ, использующих ТИВ, на базе методологических и математических инструментов теории катастроф. Под теорией катастроф понимается теория, описывающая скачкообразные изменения, возникающие в виде внезапного ответа системы на плавное изменение условий ее функционирования.

Применение методов теории катастроф для нашей задачи позволит учитывать при прогнозировании угрожающего уровня защищенности динамику возможного скачкообразного изменения переменных состояния (критических параметров) защищенности ОКИ в ответ на плавное изменение внешних и внутренних воздействий на информационную безопасность объектов такого класса [15–17].

Таким образом, своевременной и важной целью работы является создание и анализ особенностей новой методики решения задачи построения и практического применения алгоритмов оценки и прогнозирования потенциально опасного уровня защищенности ОКИ, использующих ТИВ, задачи создания достоверных и оперативных механизмов и математических методов предсказания предполагаемо катастрофичного уровня (степени, состояния) защищенности объектов такого класса.

Эти достоверные и оперативные механизмы и методы должны быть основаны на идентификации и верификации граничного и потенциально угрожающего уровня (состояния) защищенности при плавно нарастающих негативных изменениях параметров внешних условий, например плавных изменениях интенсивности поступающих (идентифицируемых) признаков компьютерной атаки.

Решение подобной задачи позволит повысить достоверность оценки и прогноза уровня защищенности подобных сложных критических объектов в интересах своевременного предупреждения об опасности и принятия мер для повышения их защиты в рамках принятой политики информационной безопасности.

Методологические аспекты оценки и прогнозирования уровня защищенности объектов критической инфраструктуры, использующих Интернет вещей

Теория катастроф представляет собой комплекс взаимосвязанных и дополняющих друг друга математических средств и методов (иногда называемых элементами теории особенностей), представляющих собой обобщение исследования функций на максимумы и минимумы. Именно потому, что минимумы и максимумы представляют собой критические точки функции параметров сложной динамической системы, например функции параметров информационной безопасности, которые во многом определяют смену состояний защищенности (поведение, тренд) такой системы, методы теории катастроф могут быть применены для задачи оценки и прогнозирования защищенности критических объектов [15, 16]. Одним из наиболее распространенных приложений теории катастроф является понятие бифуркации, под которым принято понимать качественное изменение поведения динамической системы при плавном и бесконечно малом изменении ее параметров. Иными словами, в теории катастроф бифуркация представляется как скачкообразная качественная перестройка системы при плавном изменении параметров [15–17].

Таким образом, анализ релевантных работ и опыта безопасной практической эксплуатации сложных ОКИ показал, что применение методов теории катастроф (исследования бифуркаций) для задач оценки и прогнозирования уровня защищенности ОКИ, использующих ТИВ, может и должно обеспечить реальную возможность идентификации и верификации потенциально опасных, граничных

и предаварийных (катастрофичных) уровней (состояний) защищенности подобных объектов при плавных и малых изменениях значений параметров их информационной безопасности, обусловленных внешними условиями и управляющими воздействиями. Примером таких условий могут служить плавные изменения интенсивности поступающих (идентифицируемых) признаков компьютерных атак на объекты такого класса.

С точки зрения формального описания концептуальных (на уровне идей и принципов) аспектов применения методов теории катастроф (в рамках исследования бифуркаций) для задач оценки

и прогнозирования физический смысл параметров внешних условий и управляющих воздействий, влияющих на поведение, на плавное изменение значений параметров информационной безопасности, может быть представлен посредством статистического анализа и определения, например, соответствующих значений интенсивности возникновения (выявления) признаков компьютерной атаки λп.к.а на ОКИ, использующие ТИВ.

Такая интенсивность λп.к.а представляет собой количество ωп.к.а разнообразных признаков компьютерной атаки на ОКИ, использующие ТИВ, фиксируемых за единицу времени наблюдения τнаб:

![]()

где λп.к.а = 1, 2, ..., Λ.

Признаками компьютерной атаки на ОКИ, использующие ТИВ, могут быть:

– признаки сканирования портов компьютера или сервера;

– резкое падение производительности компьютера;

– постоянное обращение к жесткому диску;

– сбои в учетных записях; регулярно возникающие сообщения об ошибках;

– «подозрительное» поведение браузера, например самопроизвольная замена баннеров на сайтах;

– недоступные или исчезнувшие файлы или папки;

– появление незнакомых файлов или приложений;

– нотификации (без согласия пользователя) об удаленном подключении;

– появление писем или сообщений, которые не были отправлены, и др.

Пусть общее число Q следующих друг за другом временных интервалов наблюдения τнаб будет обозначено как q, где q = 1, 2, ..., Q. При этом общее число Q следующих друг за другом временных интервалов наблюдения τнаб за состоянием (уровнем) защищенности ОКИ, использующих ТИВ, определяет «глубину прогнозирования» этого уровня.

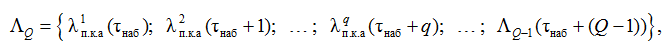

В рамках методов теории катастроф общее количество значений интенсивности возникновения (выявления) признаков компьютерной атаки λп.к.а на ОКИ, использующие ТИВ, равно Λ, и эти значения могут быть записаны в виде множества [15, 16]

где каждый q-й элемент множества, кроме ![]() , является подмножеством ΛQ и имеет физический смысл превышения критического порога защищенности с точки зрения потенциально катастрофического превышения интенсивности возникновения компьютерной атаки. Более того, что особенно важно, это говорит о высокой вероятности перехода уровня защищенности в опасное (катастрофичное) состояние на следующем временном интервале (τнаб + 1) наблюдения и функционирования ОКИ, использующих ТИВ. Для численного решения задач оценки и прогнозирования уровня защищенности или, для нашего конкретного примера, для прогностического расчета и сравнения значений интенсивности возникновения (выявления) признаков компьютерной атаки λп.к.а на ОКИ, использующие ТИВ, при плавных изменениях параметров внешних условий, необходимо осуществлять пошаговый контроль, проводить последовательную и методичную идентификацию

, является подмножеством ΛQ и имеет физический смысл превышения критического порога защищенности с точки зрения потенциально катастрофического превышения интенсивности возникновения компьютерной атаки. Более того, что особенно важно, это говорит о высокой вероятности перехода уровня защищенности в опасное (катастрофичное) состояние на следующем временном интервале (τнаб + 1) наблюдения и функционирования ОКИ, использующих ТИВ. Для численного решения задач оценки и прогнозирования уровня защищенности или, для нашего конкретного примера, для прогностического расчета и сравнения значений интенсивности возникновения (выявления) признаков компьютерной атаки λп.к.а на ОКИ, использующие ТИВ, при плавных изменениях параметров внешних условий, необходимо осуществлять пошаговый контроль, проводить последовательную и методичную идентификацию

и верификацию потенциально угрожающих, граничных и экстремально-опасных состояний (уровней) защищенности.

Методологические особенности процедур верификации катастрофичных состояний (уровней) защищенности объектов критической инфраструктуры, использующих Интернет вещей

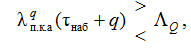

В рамках теории катастроф (исследования бифуркаций) идентификация уровня защищенности может быть осуществлена путем пошагового (на каждом шаге, т. е. на каждом q-м временном интервале (τнаб + q) наблюдения, прогнозной оценки и сравнения значений каждого q-го элемента множества ΛQ с целью определения наличия или отсутствия возможного превышения этими значениями допустимого порога интенсивности поступления (выявления) признаков компьютерной атаки, определяемого как

(1)

(1)

где ![]() – символ сравнения, а ΛQ – допустимое значение интенсивности поступления (выявления) признаков компьютерной атаки на q-м временном интервале (τнаб + q) наблюдения за состоянием параметров защищенности, при превышении которого уровень защищенности ОКИ, использующих ТИВ, с большой вероятностью перейдет в граничное и потенциально катастрофическое состояние из любого другого состояния. Такая формулировка верна и имеет право на применение в предположении, что в целом алгоритм оценки и прогнозирования уровня защищенности, с точки зрения математики пространств состояния, можно рассматривать как процесс перехода уровня защищенности ОКИ из состояния в состояние. В рамках контроля уровня защищенности и определения, по сути, события бифуркации, на начальном (первом) шаге наблюдения, для «стартового» временного интервала оценки и прогнозирования, выражение для контроля интенсивности поступления признаков компьютерной атаки (1) имеет вид

– символ сравнения, а ΛQ – допустимое значение интенсивности поступления (выявления) признаков компьютерной атаки на q-м временном интервале (τнаб + q) наблюдения за состоянием параметров защищенности, при превышении которого уровень защищенности ОКИ, использующих ТИВ, с большой вероятностью перейдет в граничное и потенциально катастрофическое состояние из любого другого состояния. Такая формулировка верна и имеет право на применение в предположении, что в целом алгоритм оценки и прогнозирования уровня защищенности, с точки зрения математики пространств состояния, можно рассматривать как процесс перехода уровня защищенности ОКИ из состояния в состояние. В рамках контроля уровня защищенности и определения, по сути, события бифуркации, на начальном (первом) шаге наблюдения, для «стартового» временного интервала оценки и прогнозирования, выражение для контроля интенсивности поступления признаков компьютерной атаки (1) имеет вид

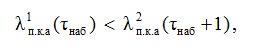

Превышение на одном из последующих (τнаб + 1), (τнаб + 2), ... и т. д. временных интервалов любым значением интенсивности ![]() данного порога характеризует начало медленного, плавного, чаще негативного (с точки зрения защищенности) изменения параметров внешних условий.

данного порога характеризует начало медленного, плавного, чаще негативного (с точки зрения защищенности) изменения параметров внешних условий.

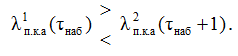

С точки зрения методов теории катастроф и ее подраздела – исследования бифуркаций – верификация граничных и потенциально катастрофичных состояний (уровней) защищенности представляет собой независимую от идентификации процедуру, которая имеет физических смысл достоверного определения факта превышения любым значением интенсивности ![]() на предыдущем временном интервале τнаб (отсчета параметра (

на предыдущем временном интервале τнаб (отсчета параметра (![]() )) над значением с каждого последующего отсчета (

)) над значением с каждого последующего отсчета (![]() ), на следующем временном интервале (τнаб + 1),

), на следующем временном интервале (τнаб + 1),

и осуществляется, например, для первого и второго временного интервала наблюдения в интересах оценки и прогнозирования уровня защищенности ОКИ, использующих ТИВ, в соответствии с выражением

Сущность процедуры верификации состоит в выявлении тенденции (тренда) негативного изменения параметров внешних условий, тенденции медленного, плавного и, на первый взгляд, не вызывающего опасений роста интенсивности поступления (выявления) признаков компьютерной атаки в сторону угрожающего, граничного и даже потенциально катастрофичного уровня (состояния) защищенности ОКИ, использующих ТИВ.

С точки зрения практики в обоих случаях априорной оценки и прогнозирования, в случаях расчета и сравнения значений интенсивности поступления (выявления) признаков компьютерной атаки – как в рамках процедуры идентификации угрожающих, граничных и потенциально катастрофичных состояний защищенности, когда идентифицировано событие превышения

![]()

так и при осуществлении процедуры верификации, когда подтверждена тенденция (тренд) к изменению параметров внешних условий (есть медленный плавный рост интенсивности поступления признаков компьютерной атаки на данном шаге по сравнению с предыдущими) в сторону граничного и потенциально катастрофичного состояния защищенности ОКИ

пользователь (оператор, системный администратор), осуществляющий управление политикой безопасности ОКИ, использующих ТИВ, может и должен быть оповещен о возможном граничном и потенциально катастрофичном состоянии (уровне) защищенности объекта такого класса.

Результаты экспериментальных вычислений для примера оценки и прогнозирования состояния (уровня) защищенности с учетом интенсивности поступления (выявления) различных признаков компьютерных атак

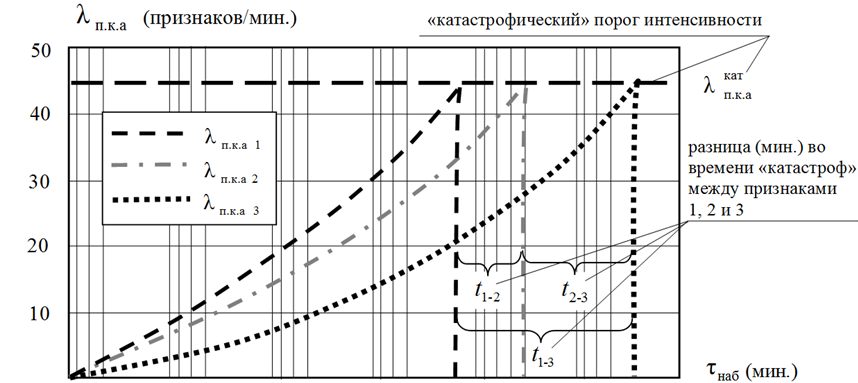

В общем случае графическая интерпретация примера возможных результатов оценки и прогнозирования состояния (уровня) защищенности ОКИ, использующих ТИВ, для различных ситуаций, характеризуемых типом признака атаки, временем наблюдения, количеством временных отрезков наблюдения («глубиной прогнозирования») и различной интенсивностью поступления (выявления) признаков конкретного типа компьютерной атаки, выглядит так, как показано на рис.

Графическая интерпретация примера результатов оценки и прогнозирования

состояния (уровня) защищенности ОКИ, использующих ТИВ,

для различных ситуаций интенсивности признаков атак с использованием методов теории катастроф

Graphical interpretation of an example of the results of assessing and predicting

the state (level) of security of CIO using ITT for various situations of the intensity

of signs of attacks using the methods of disaster theory

Здесь, в качестве примера, интенсивность поступления (выявления) признаков конкретного типа компьютерной атаки ![]() подразумевает, что речь идет о признаках агрессивного и несанкционированного сканирования потенциальным нарушителем портов компьютера или сервера,

подразумевает, что речь идет о признаках агрессивного и несанкционированного сканирования потенциальным нарушителем портов компьютера или сервера, ![]() – о признаках, указывающих на резкое падение производительности компьютера, а

– о признаках, указывающих на резкое падение производительности компьютера, а ![]() – о признаках компьютерной атаки, указывающих на интенсивность сбоев в учетных записях.

– о признаках компьютерной атаки, указывающих на интенсивность сбоев в учетных записях.

Интенсивность измеряется в количестве поступающих (выявленных) признаков конкретного типа компьютерной атаки за минуту (например, от 0 до 50 признаков в минуту), причем в качестве примера введен условный «катастрофический» порог интенсивности ![]() , примерно равный 45 выявленным (поступившим) признакам в минуту, достигнув которого уровень защищенности «рушится». Временные интервалы прогнозирования (τнаб + 1), (τнаб + 2), ... и т. д., в качестве примера, условно взяты по 30 мин. Графики иллюстрируют, что при плавных и медленных изменениях интенсивности поступления (выявления) признаков конкретного типа компьютерной атаки

, примерно равный 45 выявленным (поступившим) признакам в минуту, достигнув которого уровень защищенности «рушится». Временные интервалы прогнозирования (τнаб + 1), (τнаб + 2), ... и т. д., в качестве примера, условно взяты по 30 мин. Графики иллюстрируют, что при плавных и медленных изменениях интенсивности поступления (выявления) признаков конкретного типа компьютерной атаки ![]() – признаков агрессивного и несанкционированного сканирования потенциальным нарушителем портов компьютера или сервера – катастрофические последствия («обвал» уровня защищенности) наступают раньше, чем при иных, причем можно осуществить даже временной прогноз, – сравнив разницу во времени «катастроф» (между

– признаков агрессивного и несанкционированного сканирования потенциальным нарушителем портов компьютера или сервера – катастрофические последствия («обвал» уровня защищенности) наступают раньше, чем при иных, причем можно осуществить даже временной прогноз, – сравнив разницу во времени «катастроф» (между ![]() ) для различных медленно изменяющихся признаков компьютерной атаки. Таким образом, результаты примерных экспериментальных вычислений для рассмотренных, в качестве иллюстративного образца, условий показывают, что существует возможность с помощью математики теории катастроф осуществить оценку и прогнозирование уровня защищенности ОКИ, использующих ТИВ, для различных категорий потенциальных угроз инфраструктуре и отдельным элементам критических объектов такого класса.

) для различных медленно изменяющихся признаков компьютерной атаки. Таким образом, результаты примерных экспериментальных вычислений для рассмотренных, в качестве иллюстративного образца, условий показывают, что существует возможность с помощью математики теории катастроф осуществить оценку и прогнозирование уровня защищенности ОКИ, использующих ТИВ, для различных категорий потенциальных угроз инфраструктуре и отдельным элементам критических объектов такого класса.

Заключение

Рассмотрены базовые концептуальные аспекты, математические и методологические особенности применения методов теории катастроф (в части исследования бифуркаций), а также ключевые этапы реализации процедур идентификации и верификации уровня защищенности в рамках методов теории катастроф, применительно к различным ситуациям, характеризуемым типом признака угрозы защищенности (типом признака компьютерной атаки), временем наблюдения, количеством временных отрезков наблюдения – «глубиной прогнозирования» и различной интенсивностью поступления (выявления) признаков конкретного типа компьютерной атаки.

Предложенный подход позволяет повысить достоверность оценки и прогноза уровня защищенности подобных сложных критических объектов в интересах своевременного предупреждения об опасности и принятия мер для повышения их защиты

в рамках принятой политики информационной безопасности. При этом трудоемкость процедур идентификации и верификации уровня защищенности

в рамках методов теории катастроф, т. е. трудоемкость задачи идентификации и верификации граничного и потенциально угрожающего уровня (состояния) защищенности при плавно нарастающих негативных изменениях параметров внешних условий относительно невелика и связана в основном

с затратами ресурсов на систематический пошаговый контроль, последовательное и методичное выявление и измерение потенциально угрожающих, граничных и экстремально-опасных состояний (уровней) защищенности.

Практическая новизна предложенного подхода, на наш взгляд, заключается в возможности предупреждения, заблаговременного оповещения пользователя (оператора, системного администратора) о возможном граничном и потенциально катастрофичном состоянии (уровне) защищенности объекта критической инфраструктуры такого класса. Применение предложенного похода при оценке и прогнозировании уровня защищенности сложных информационно-технических объектов возможно как в рамках исследовательских работ, так и в системах автоматизированного мониторинга информационной безопасности любых инфраструктур сложных управляемых киберфизических систем как критического, так и некритического характера. Направлением дальнейших исследований может быть разработка методов оценки и прогнозирования уровня защищенности, сочетающих методы теории катастроф (в частности, рассмотренные подходы к исследованию бифуркаций) и нечеткие множества, характеризующие нечетко-лингвистические парадигмы описания угроз.

1. Desnitsky V. A., Kotenko I. V., Parashchuk I. B. Vector-based Dynamic Assessment of Cyber-Security of Critical Infrastructures. 2022 IEEE Conference of Russian Young Researchers in Electrical and Electronic Engineering (ElConRus) (25-28 Jan. 2022, St. Petersburg and Moscow, Russia). IEEE Xplore Digital Library, 2022. Pp. 277-282.

2. Lewis T. G. Critical Infrastructure Protection in Homeland Security. Defending a Networked Nation. New York, John Wiley & Sons Limited, 2019. 467 p.

3. Radvanovsky R. S., McDougall A. Critical Infrastructure. Homeland Security and Emergency Preparedness. Boca Raton, CRC Press, 2018. 344 p.

4. Vereshchagina E. A., Kapetskii I. O., Iarmonov A. S. Problemy bezopasnosti Interneta veshchei: uchebnoe posobie [Internet of Things Security Issues: A study guide]. Moscow, Mir nauki Publ., 2021. 105 p.

5. Kotenko I. V., Parashchuk I. B. Informatsionnye i telekommunikatsionnye resursy kriticheski vazhnykh infrastruktur: osobennosti interval'nogo analiza zashchishchennosti [Information and telecommunication resources of critical infrastructures: features of interval security analysis]. Vestnik Astrakhanskogo gosudarstvennogo tekhnicheskogo universiteta. Seriia: Upravlenie, vychislitel'naia tekhnika i informatika, 2022, no. 2, pp. 33-40.

6. Kotenko I. V., Parashchuk I. B., Desnitsky V. A. Determination of the Transition Probability Matrix for an IoT Fuzzy Security Model. 2023 IEEE International Conference on Internet of Things and Intelligence Systems (IoTaIS) (28–30 November 2023, Bali, Indonesia). IEEE Xplore Digital Library, Browse Conferences, 2023. Pp. 40-44.

7. Kotenko I. V., Saenko I. B., Parashchuk I. B. Ob-naruzhenie i protivodeistvie setevym atakam na osnove analiza trafika: osnovnye napravleniia issledovanii [Detecting and countering network attacks based on traffic analysis: main research directions]. Perspektivnye napravleniia razvitiia otechestvennykh informatsionnykh tekhnologii: materialy VI Mezhregional'noi nauchno-prakticheskoi konferentsii (Sevastopol', 22–26 sentiabria 2020 g.). Sevastopol', Izd-vo SevGU, 2020. Vol. 1. Pp. 187-188.

8. Khovard R. Kiberbezopasnost': glavnye printsipy [Cybersecurity: the main principles]. Saint Petersburg, Piter Publ., 2024. 320 p.

9. Kamara M. K. Securing Critical Infrastructures. Bloomington, Xlibris, 2020. 385 p.

10. Kyriakides E., Polycarpou M. Intelligent Monitoring, Control, and Security of Critical Infrastructure Systems. Berlin, Springer, 2015. 359 p.

11. Manichev S. A., Lepekhin N. N. Proaktivnyi menedzhment bezopasnosti i proaktivnoe povedenie personala kak resursy inzhiniringa ustoichivosti [Proactive safety management and proactive personnel behavior as sustainability engineering resources]. Vestnik Sankt-Peterburgskogo universiteta. Psikhologiia, 2020, vol. 10, iss. 1, pp. 33-45.

12. Bailey B., Doleman R. Proactive Security Protection of Critical Infrastructure: A Process Driven Methodology. New York, Independently published, 2013. 28 p.

13. Haiquan L., Haibo D., Ping S., Pei L., Baoyun W. Proactive eavesdropping in UAV-aided mobile relay sys-tems. EURASIP Journal on Wireless Communications and Networking, 2020, vol. 2020, no. 48, pp. 1993-1997.

14. Kermabon-Bobinnec H., Gholipourchoubeh M., Bagheri S., Majumdar S., Jarraya Y., Pourzandi M., Wang L. Proactive Security Policy Enforcement for Containers (ProSPEC). Proceedings of the Twelveth ACM Conference on Data and Application Security and Privacy (CODASPY ’22) (April 24-27, 2022, Baltimore, MD, USA). New York, ACM, 2022. Pp. 511-515.

15. Arnol'd V. I. Teoriia katastrof [The theory of catastrophes]. Moscow, Lenand Publ., 2025. 136 p.

16. Poston T., Stewart I. Catastrophe Theory and Its Applications (Dover Books on Mathematics). New York, Dover Publications, 2012. 512 p.

17. Saunders P. T. An Introduction to Catastrophe Theory. Cambridge, Cambridge University Press, 2013. 201 p.